作者:灰太狼 | 时间:2025年5月11日

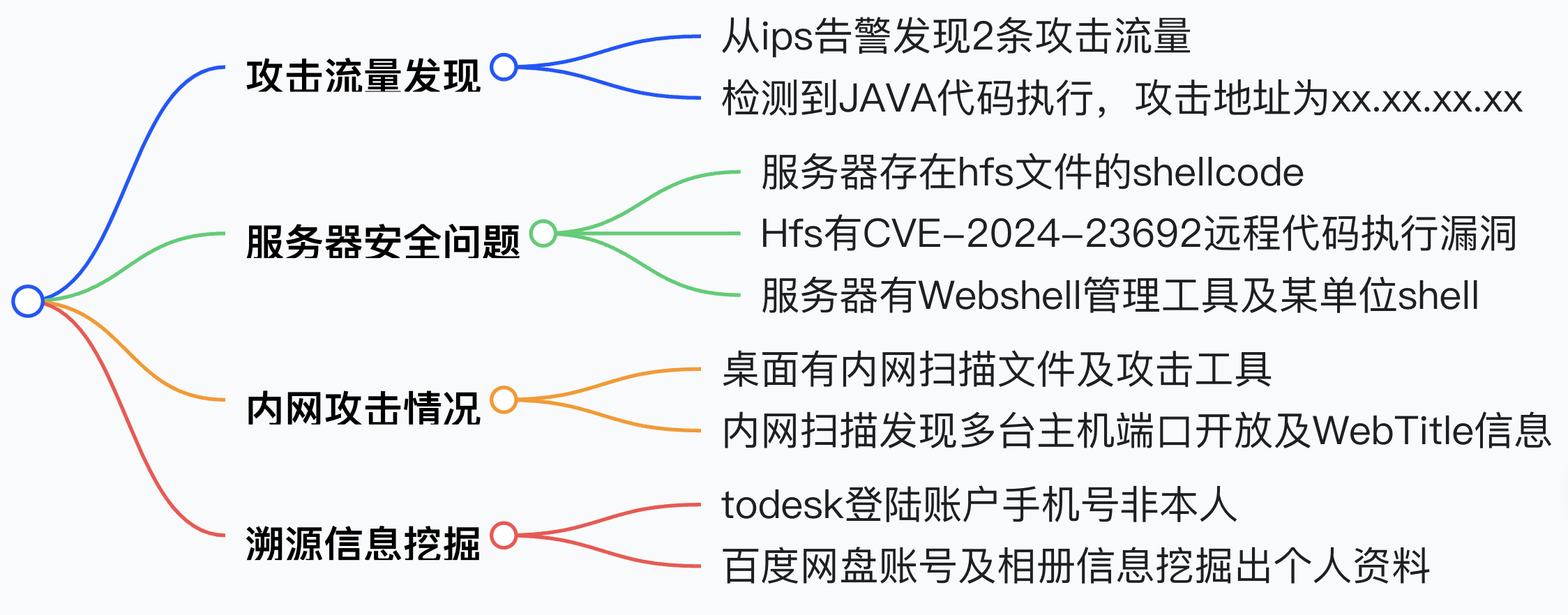

一段话总结

- 从 ips 告警发现两条攻击流量,涉及JAVA 代码执行,攻击地址为 xx.xx.xx.xx。

- 扫描服务器发现含 hfs 文件的 shellcode,Hfs 存在CVE-2024-23692 远程代码执行漏洞,攻击者借此修改 administrator 密码获取服务器权限。

- 服务器上有 Webshell 管理工具,桌面存在内网扫描文件与攻击工具。

- 溯源发现攻击者利用 todesk 登录账户,手机号非本人的。

- 找到其百度网盘账号,通过网盘相册获取到参加演练照片、身份证工作单位等大量个人信息。

正文讲述

1.发现攻击

这天,我灰太狼大王继续早起抓小肥羊(溯源攻击者),随机就从ips告警中发现2条攻击流量:

![图片[2]-网络攻击溯源:从流量告警到攻击者信息全挖掘](https://www.dfyxsec.com/wp-content/uploads/2025/05/image-90.png)

检测到 JAVA 代码执行 (java lang 多种代码执行类调用),攻击地址为xx.xx.xx.xx

扫描该服务器,发现有hfs服务,其上的文件为shellcode

![图片[3]-网络攻击溯源:从流量告警到攻击者信息全挖掘](https://www.dfyxsec.com/wp-content/uploads/2025/05/image-91.png)

2.hfs漏洞利用

发现这只小肥羊的服务器hfs服务存在CVE-2024-23692 HFS2.3 远程代码执行漏洞

![图片[4]-网络攻击溯源:从流量告警到攻击者信息全挖掘](https://www.dfyxsec.com/wp-content/uploads/2025/05/image-92.png)

通过该命令执行漏洞可以直接修改administrator密码,获取服务器权限。

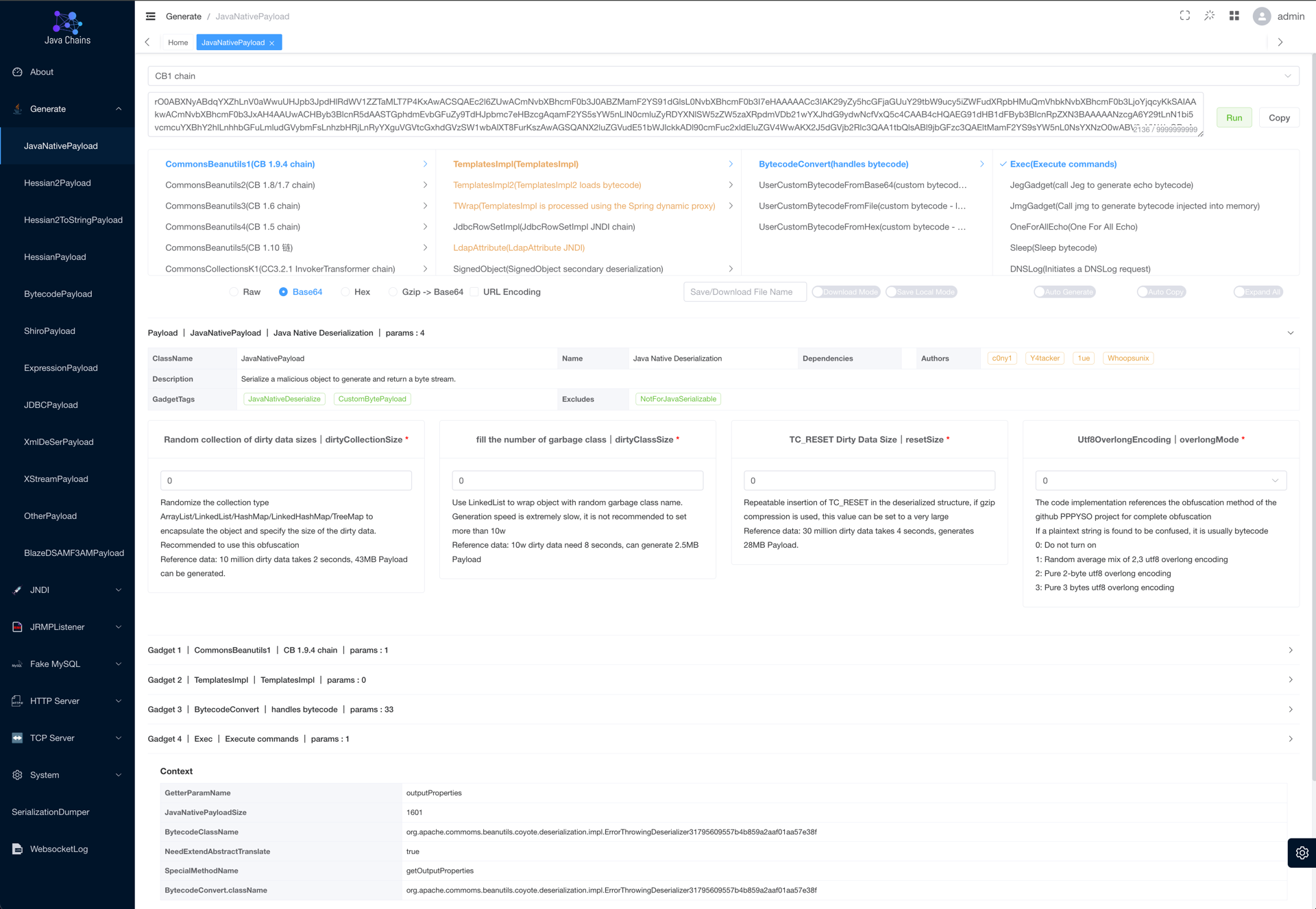

3.服务器分析

在该小肥羊的服务器上发现Webshell管理工具,其中还有某单位的shell。

![图片[5]-网络攻击溯源:从流量告警到攻击者信息全挖掘](https://www.dfyxsec.com/wp-content/uploads/2025/05/image-93.png)

并且在桌面发现多个内网扫描后的文件及攻击工具

![图片[6]-网络攻击溯源:从流量告警到攻击者信息全挖掘](https://www.dfyxsec.com/wp-content/uploads/2025/05/image-94.png)

并查看该小肥羊通过该服务器执行的扫描结果,查看后为该小肥羊的攻击目标

![图片[7]-网络攻击溯源:从流量告警到攻击者信息全挖掘](https://www.dfyxsec.com/wp-content/uploads/2025/05/image-95.png)

todesk登陆了账户,客户端无法看到完整的手机号

![图片[8]-网络攻击溯源:从流量告警到攻击者信息全挖掘](https://www.dfyxsec.com/wp-content/uploads/2025/05/image-96.png)

点个人中心,进入网页,可以看到其todesk 使用的完整手机号,但经过一番溯源发现该手机号非本人手机号

![图片[9]-网络攻击溯源:从流量告警到攻击者信息全挖掘](https://www.dfyxsec.com/wp-content/uploads/2025/05/image-97.png)

转而查看攻击者控制的服务器权限:

![图片[10]-网络攻击溯源:从流量告警到攻击者信息全挖掘](https://www.dfyxsec.com/wp-content/uploads/2025/05/image-98.png)

另外记起桌面存在xshell,解密后接管其linux服务器权限(cs服务器)

![图片[11]-网络攻击溯源:从流量告警到攻击者信息全挖掘](https://www.dfyxsec.com/wp-content/uploads/2025/05/image-99.png)

![图片[12]-网络攻击溯源:从流量告警到攻击者信息全挖掘](https://www.dfyxsec.com/wp-content/uploads/2025/05/image-100.png)

进而打开浏览器,寻找其攻击各个单位痕迹

![图片[13]-网络攻击溯源:从流量告警到攻击者信息全挖掘](https://www.dfyxsec.com/wp-content/uploads/2025/05/image-101.png)

忽然发现浏览器中存在百度网盘登录账号

![图片[14]-网络攻击溯源:从流量告警到攻击者信息全挖掘](https://www.dfyxsec.com/wp-content/uploads/2025/05/image-102.png)

但登录账号仅为邮箱地址,通过一番查询后也无法成功溯源。

而经过一番思考,百度网盘本身就有十足的价值,没想到该羊竟然通过百度网盘开启一刻相册自动同步手机相册,从而发现其多次参加演练照片,获得小红旗照片,身份证工作单位等等。

就这样,小肥羊的来源信息一不小心被本大王扒光了,下次可要注意哦。

感谢您的来访,获取更多精彩文章请收藏本站。

THE END

暂无评论内容