漏洞概述

- 漏洞编号:CVE-2025-3935

- 影响产品:ConnectWise ScreenConnect远程支持软件

- 漏洞类型:ViewState代码注入

- 严重程度:重要(CVSS评分:8.1)

- 利用条件:需获取目标系统的ASP.NET机器密钥

- 潜在影响:远程代码执行(RCE)、敏感数据泄露

![图片[1]-紧急漏洞预警:CVE-2025-3935 ViewState代码注入攻击威胁分析-隐侠安全客栈](https://htasectest-1324274696.cos.ap-beijing.myqcloud.com/2025/06/image-2-1.png)

一、技术细节:ViewState的致命缺陷

1. 漏洞原理

ASP.NET Web Forms通过ViewState机制存储页面和控件状态,数据经Base64编码后由机器密钥(Machine Keys)保护。若攻击者获取机器密钥,可构造恶意ViewState payload,诱导服务器执行任意代码。

- 攻击链关键点:

- 攻击者通过其他途径(如配置泄露、权限提升)获取ASP.NET机器密钥;

- 使用密钥签名恶意ViewState数据,发送至目标API端点;

- 服务器解析ViewState时执行嵌入的恶意代码,导致RCE。

2. 漏洞本质

- ViewState设计缺陷:依赖客户端存储状态,未对反序列化过程做严格校验;

- 权限依赖:攻击需前置获取机器密钥(通常为系统级权限),但一旦泄露则直接威胁系统安全。

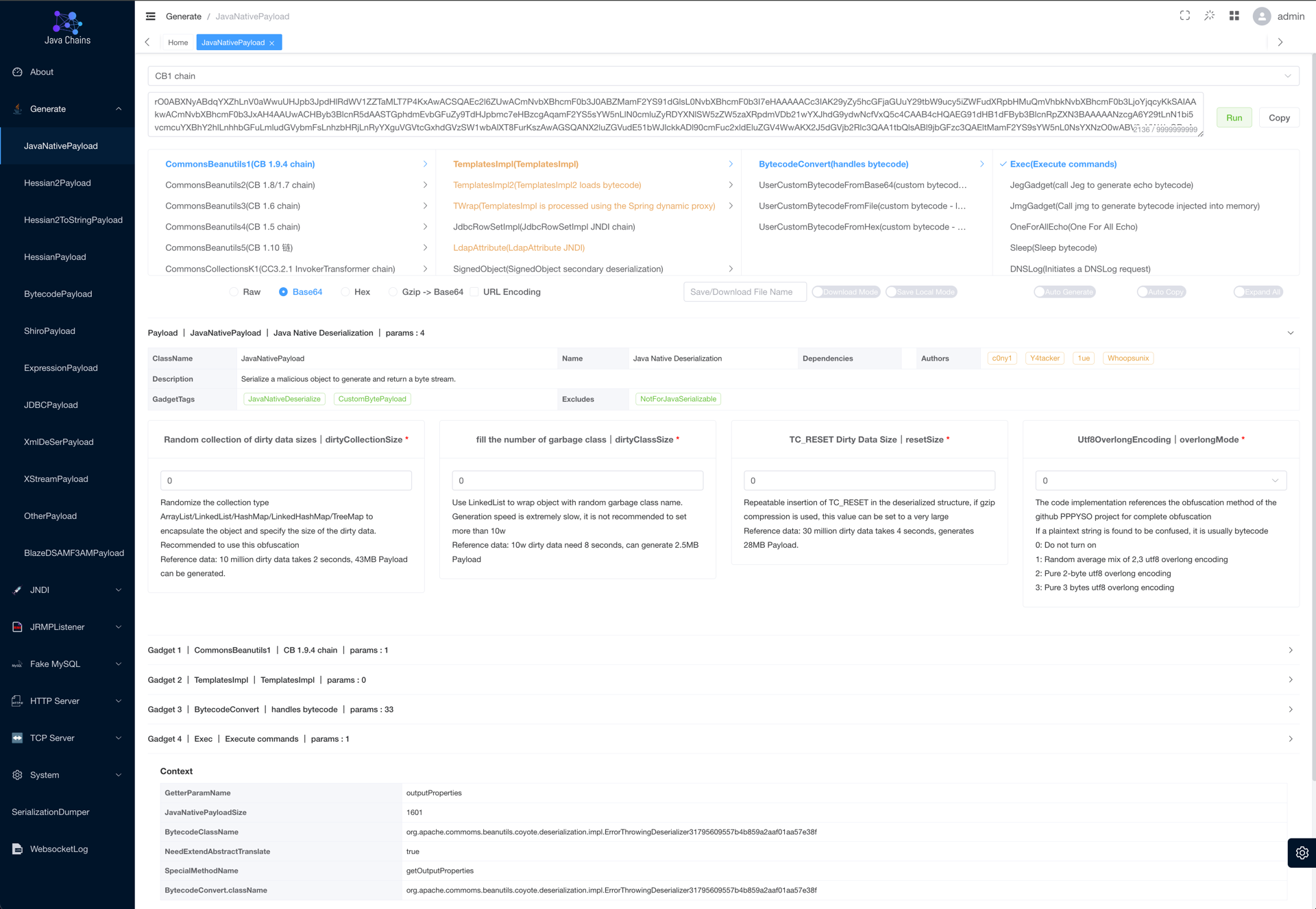

二、影响范围:28.9万+资产暴露风险

1. 资产分布

根据Hunter.io数据,全球范围内公开暴露的ScreenConnect服务超28.9万,查询语句:

HUNTER: product.name="ConnectWise ScreenConnect software"

FOFA: product="ScreenConnect-Remote-Support-Software"

![图片[2]-紧急漏洞预警:CVE-2025-3935 ViewState代码注入攻击威胁分析-隐侠安全客栈](https://htasectest-1324274696.cos.ap-beijing.myqcloud.com/2025/06/image-1-1-1.png)

2. 受影响版本

- ScreenConnect 25.2.3及更早版本(包括Windows、Linux和Mac服务器);

- 注意:Linux和Mac服务器自2021年起停止支持,无官方补丁,需手动迁移至Windows或云平台。

三、修复与缓解措施

1. 官方补丁(优先推荐)

| 部署类型 | 修复操作 |

| 云服务 | 无需操作,ConnectWise已自动更新云端实例(域名为screenconnect.com或hostedrmm.com)。 |

| 本地部署 | 1. 进入Administration/License页面,检查版本;2. 若版本≤25.2.3,下载25.2.4版本并升级;3. 许可证过期用户需先续费,再升级至最新版本。 |

| 旧版本兼容 | 对于无法升级的旧版本(如23.9之前),可从归档页面下载2025年4月22日后发布的安全补丁。 |

2. 临时缓解方案(无法立即补丁时)

- 参考微软官方建议:ASP.NET机器密钥攻击缓解指南

- 禁用ViewState(需修改ASP.NET配置,可能影响业务功能):

3. 安全加固

- 升级后操作:

- 重置所有用户密码,启用多因素认证(MFA);

- 审查审计日志,删除异常用户权限;

- 参考ScreenConnect安全指南强化配置。

- 应急响应: 若怀疑已遭攻击,立即隔离服务器,重建系统并更新补丁,同时全面扫描其他关联资产。

四、检测与资产发现

1. 漏洞检测

- 版本检查:访问

/version端点,确认版本是否≤25.2.3; - 机器密钥泄露检测:扫描服务器配置文件(如

web.config),检查machineKey节点是否暴露。

2. 资产普查

- 使用Hunter/FOFA快速定位暴露资产(见前文查询语句);

- 结合企业内部CMDB,梳理所有ScreenConnect实例的部署环境和版本信息。

五、总结:从漏洞到防御的全链条思考

CVE-2025-3935暴露了传统Web框架在状态管理中的深层风险,其攻击依赖于机器密钥的特性,凸显了敏感配置保护和及时补丁管理的重要性。对于企业而言,需建立以下防御体系:

- 资产可视化:通过Hunter、FOFA等OSINT工具定期普查暴露服务,结合防火墙限制非必要端口访问;

- 补丁自动化:对本地部署的关键系统,制定“72小时紧急补丁”策略,减少暴露窗口;

- 零信任架构:对远程支持工具实施严格的访问控制,限制ViewState等敏感组件的网络暴露面。

网络安全威胁正从“单点突破”转向“供应链渗透”,及时响应此类漏洞,不仅是技术操作,更是企业安全韧性的体现。

参考链接:

- ConnectWise官方安全公告

- BleepingComputer相关报道(注:页面解析失败,建议直接访问原文获取最新动态)

#安全预警 #API安全 #漏洞响应 #OSINT

感谢您的来访,获取更多精彩文章请收藏本站。

THE END

暂无评论内容