作者:蒸梅狸猫

一、引言:Swagger的双刃剑效应

在前后端分离架构盛行的当下,Swagger作为基于OpenAPI规范的API文档生成工具,凭借其可视化接口调试、自动化文档生成等特性,成为开发者构建RESTful服务的标配。然而,其便捷性背后隐藏着巨大的安全风险——暴露的API接口可能成为攻击者窥探系统内部逻辑的窗口。据OWASP API安全报告显示,超过60%的企业存在未授权API接口暴露问题,而Swagger文档泄露往往是攻击链的起点。本文将深入剖析Swagger安全威胁,并结合实战工具演示自动化渗透测试流程。

二、Swagger核心原理与安全风险剖析

1 OpenAPI规范与攻击面暴露

Swagger通过OpenAPI(原Swagger API)规范定义API结构,将接口路径、请求方法、参数类型等信息以JSON/YAML格式描述。当开发者未对文档访问做限制时,攻击者可通过/swagger-ui.html、/api-docs/swagger.json等路径获取完整的API清单,甚至直接调用接口。这类接口可能包含:

- 敏感操作接口:如/user/delete、/admin/reset-password

- 数据查询接口:如/order/query?user_id=xxx

- 系统配置接口:如/config/db/info

2 典型安全漏洞类型

- 未授权访问

接口缺乏身份验证机制,攻击者可直接调用获取数据(如用户列表、订单详情)。 - SSRF(服务器端请求伪造)

若接口接受URL参数(如/api/load?url=http://xxx),可能被用于攻击内部服务。 - 认证绕过

通过篡改请求头(如Authorization)或利用接口逻辑缺陷绕过权限校验。 - 敏感参数泄露

Swagger文档可能包含硬编码的API密钥、数据库连接字符串等。

三、Swagger泄露路径全景扫描

攻击者常通过以下路径探测Swagger文档(基于文档枚举列表整理):

# 版本化路径

/api/v1/swagger-ui.html

/api/v2/swagger.json

/api/v3/api-docs

# 经典路径

/swagger-ui.html

/swagger-resources/configuration/ui

/apidocs/swagger.json

# 框架特定路径

/spring-security-rest/api/swagger-ui.html

/druid/index.html(附带SQL监控风险)

/graphql(GraphQL接口暴露)案例:某企业暴露/api/v1/swagger-ui.html,攻击者通过文档发现/admin/backup接口未授权,直接调用下载数据库备份文件,导致数据泄露。

四、自动化渗透工具实战:从信息收集到漏洞验证

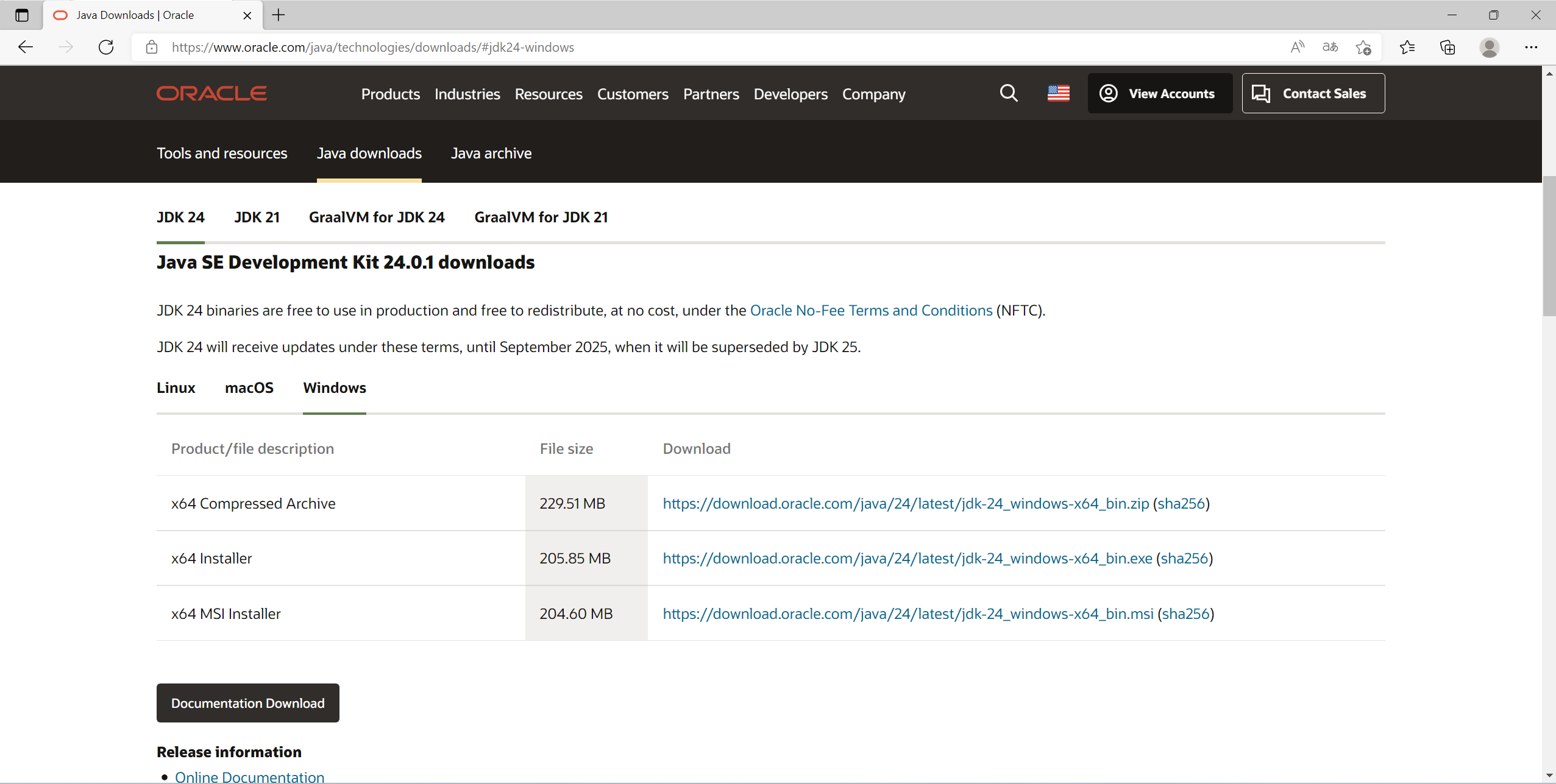

4.1 swagger-hack:批量接口自动化测试

工具定位:适用于快速爬取API接口并生成测试报告,支持多线程扫描。

地址:https://github.com/jayus0821/swagger-hack

核心功能:

- 解析Swagger文档生成接口列表

- 自动填充参数(基于Schema定义)

- 生成CSV报告,包含响应状态码、错误信息等

![图片[1]-Swagger安全威胁分析与自动化渗透测试实战-隐侠安全客栈](https://htasectest-1324274696.cos.ap-beijing.myqcloud.com/2025/06/image-3-1.png)

实战演示:

# 单目标测试

python swagger-hack2.0.py -u http://target.com/swagger-ui.json

# 输出分析

生成的CSV中显示:

/api/v1/user/delete(POST)返回状态码200,但未校验权限,存在越权删除风险;

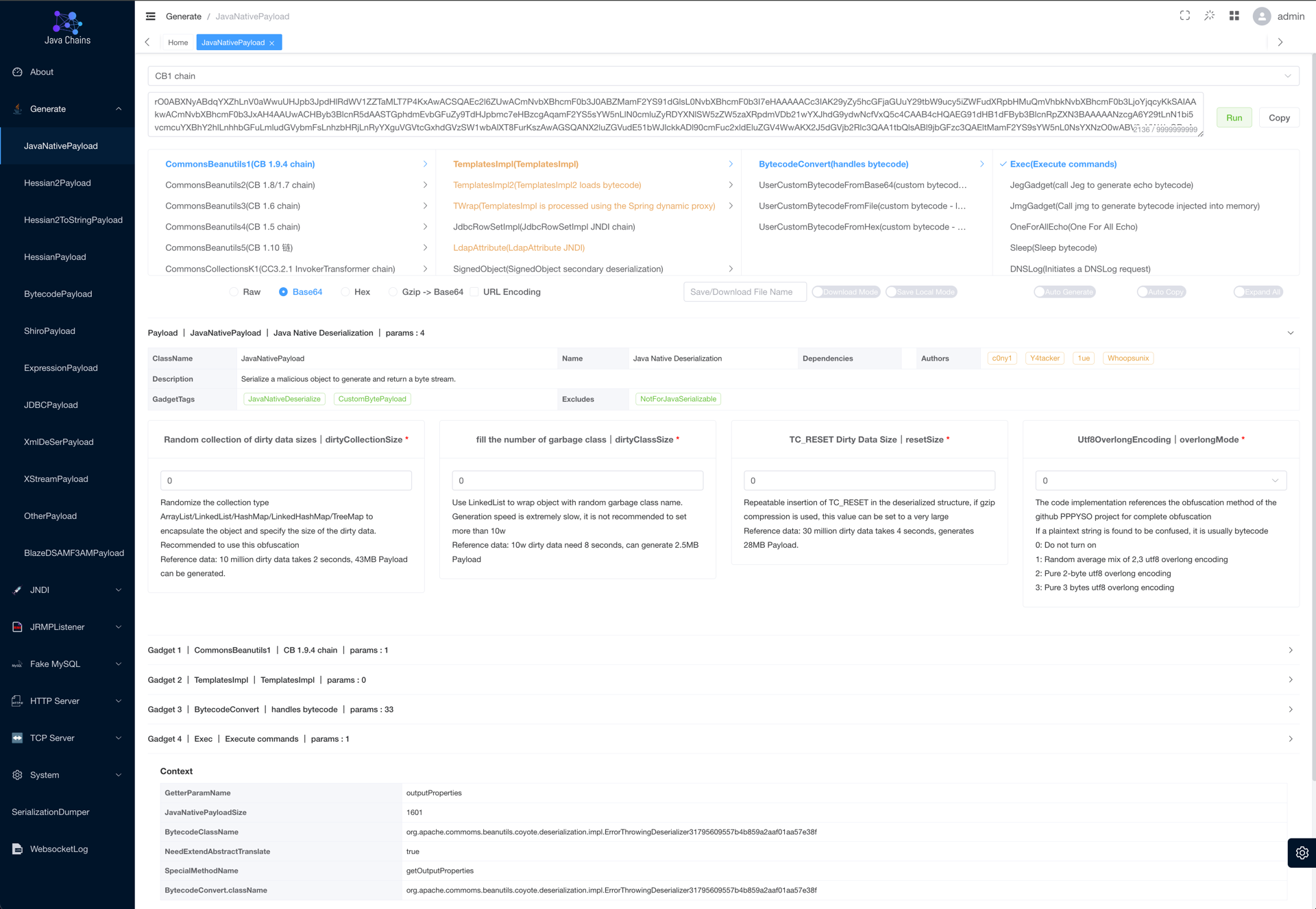

/api/v1/ssrf-endpoint(GET)接受url参数,返回服务器响应内容,存在SSRF漏洞。2 swagger-exp:深度漏洞挖掘与可视化分析

工具优势:

- 支持远程/本地API文档导入,生成交互式Swagger UI

- 自动检测认证绕过、敏感参数、未授权接口

- 内置CORS绕过机制,支持浏览器直接调试

地址:https://github.com/lijiejie/swagger-exp

攻击流程:

- 信息收集:工具自动遍历接口,生成api_summary.txt,标注风险接口:

- 漏洞验证:

通过工具内置的本地Web服务器加载Swagger UI,直接调用/api/admin/login接口,无需认证即可返回管理员令牌,证明存在认证绕过漏洞。

![图片[2]-Swagger安全威胁分析与自动化渗透测试实战-隐侠安全客栈](https://htasectest-1324274696.cos.ap-beijing.myqcloud.com/2025/06/image-4-1.png)

五、Swagger安全防护体系构建

1 开发阶段:最小化攻击面

- 访问控制:

在生产环境禁用Swagger文档,或通过Nginx/Apache配置IP白名单: - 参数校验:

对所有输入参数添加严格校验,禁止接收未信任的URL、文件路径等。 - 认证集成:

在Swagger文档中强制要求API Key或OAuth2认证,示例:

2 运维阶段:持续监控与响应

- 资产扫描:

使用AWVS、Nessus等工具定期扫描暴露的Swagger路径,结合自研脚本(如基于Python的requests库)进行主动探测。 - 流量审计:

通过API网关(如Kong、Apigee)记录接口调用日志,识别异常高频访问或非预期参数。 - 应急响应:

建立API泄露应急流程,一旦发现Swagger暴露,立即封禁访问路径并追溯代码配置问题。

六、总结:API安全的攻防平衡

Swagger的安全问题本质上是API治理的缩影——高效的开发工具与严格的安全控制需协同演进。对于攻击者而言,Swagger文档是“攻击地图”;对于防御者,它则是暴露系统设计缺陷的“镜子”。通过自动化工具实现快速风险识别,结合开发运维全流程的安全实践,才能在API便利性与安全性之间找到平衡点。未来,随着API优先架构的普及,强化Swagger等接口管理工具的安全配置,将成为企业网络安全建设的核心命题之一。

参考工具链:

- 漏洞扫描:swagger-hack、swagger-exp

- 流量分析:Burp Suite、Charles

- 防护方案:API网关(Kong)、WAF(ModSecurity)

感谢您的来访,获取更多精彩文章请收藏本站。

暂无评论内容